Pesquisa Trend Micro destaca a importância de proteger as credenciais corporativas

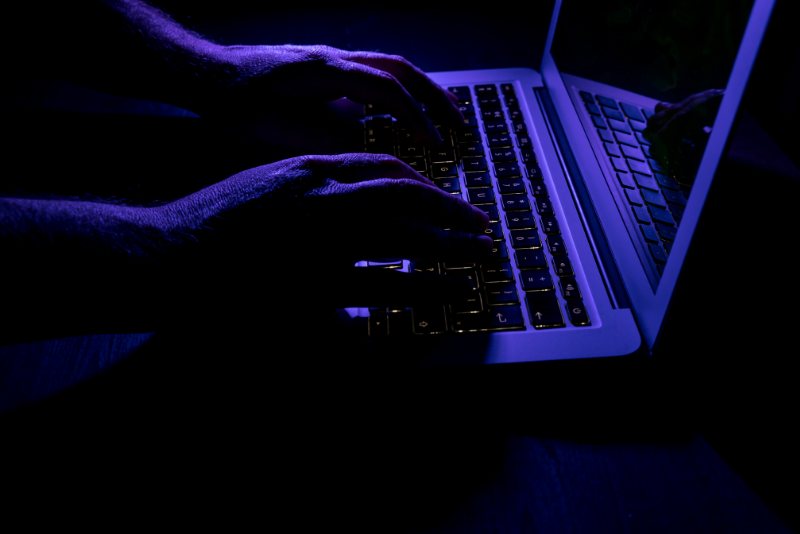

A Trend Micro, líder mundial em soluções de cibersegurança, divulgou nova pesquisa detalhando a cadeia obscura de suprimentos do cibercrime que está por trás da onda recente de ataques ransomware. A demanda aumentou tanto nos últimos dois anos que muitos mercados cibercriminosos têm agora suas próprias seções “Access-as-a-Service”.

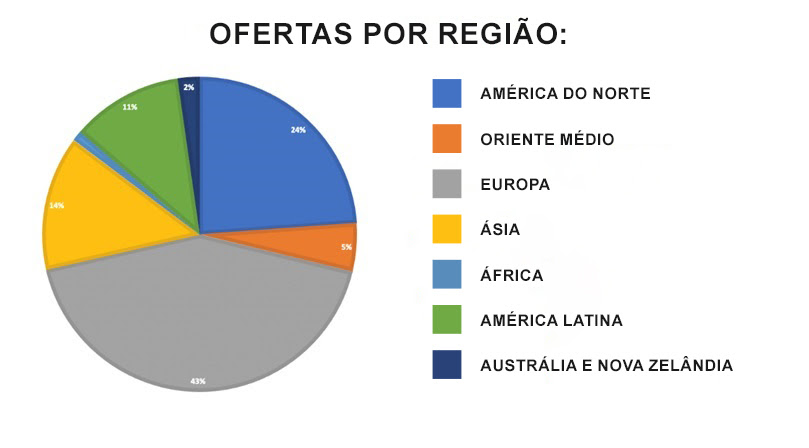

O relatório da Trend Micro tem como base a análise de mais de 900 listas de credenciais vazadas em diferentes fóruns de crimes cibernéticos de língua inglesa e russa, de janeiro a agosto deste ano. O setor de educação foi o que teve maior frequência, respondendo por 36% dos anúncios — mais do que o triplo do segundo e terceiro setores mais visados, manufatura e serviços, que respondem por 11% cada.

“A imprensa e os especialistas em segurança cibernética têm focado apenas nos ataques de ransomware, quando precisam se preocupar em reduzir a atividade de venda de dados de acesso às redes das empresas”, disse David Sancho, pesquisador sênior de Ameaças da Trend Micro. “Os respondentes de incidentes cibernéticos geralmente precisam investigar duas ou mais cadeias de ataque sobrepostas para identificar a origem de um ataque ransomware, o que muitas vezes complica o processo geral de resposta. As equipes deveriam se antecipar a esse problema, monitorando a ação dos ‘corretores de acesso inicial’, que roubam e vendem acessos às redes corporativas – e cortando o fornecimento para os agentes de ransomware.”

O levantamento da Trend Micro revela três tipos principais de corretor de acesso:

Vendedores oportunistas que buscam lucro rápido e não gastam todo o seu tempo na atividade;

Corretores dedicados que são hackers sofisticados e qualificados com oferta de acesso a uma gama variada de empresas. Seus serviços são frequentemente usados por grupos menores de ransomware.

Lojas online que oferecem credenciais RDP (Remote Desktop Protocol ou Área de Trabalho Remota) e VPN garantem acesso apenas a uma única máquina, em vez de toda uma rede ou organização. No entanto, oferecem uma maneira simples e automatizada para cibercriminosos com poucas habilidades. Eles podem até pesquisar pela localização, ISP (provedores regionais), sistema operacional, número da porta, direitos administrativos ou nome da empresa.

Os preços variam dependendo do tipo de acesso (máquina única ou rede/empresa inteira), da receita anual da empresa e do trabalho extra que o comprador vai precisar fazer. Embora o acesso RDP possa ser obtido por apenas US$ 10,00, o preço médio para credenciais de administrador em uma empresa é de cerca de US$ 8.500,00. No entanto, os preços podem chegar a 100 mil dólares.

A Trend Micro recomenda que os técnicos adotem as seguintes estratégias:

Analisem as violações públicas;

Solicitem redefinição de senha a todos os usuários, caso suspeitem de violação de credenciais corporativas;

Configurem autenticação multifatorial (MFA);

Monitorem o comportamento dos usuários;

Observem a rede DMZ e entendam que serviços voltados para a internet como VPN, webmail e servidores web estão sob ataque constante;

Estabeleçam segmentação de rede e micro segmentação;

Desenvolvam políticas de senha forte;

Implementem alguma forma de arquitetura Zero Trust.

Fonte: DFreire Comunicação e Negócios